Hello, this is the Blowing Nose.

Today, in our second session on SecOC, let's introduce the key characters needed to understand the principles of SecOC.

It might seem a bit complex, but these concepts are crucial for grasping SecOC, so make sure to understand them thoroughly.

(Let's do this!)

|

* SecOC Key Characters

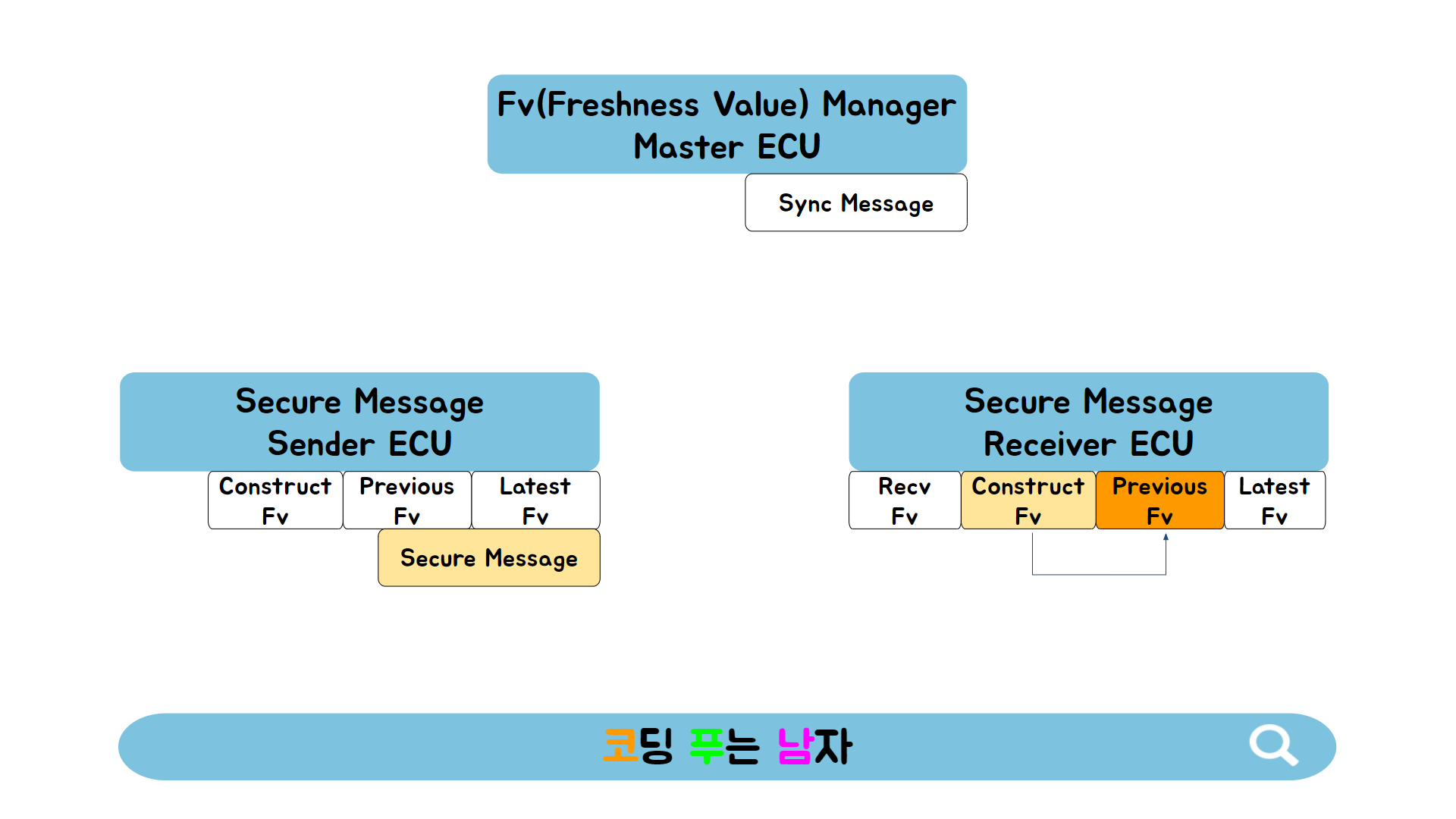

1. Freshness Value Manager Master ECU

In SecOC, which authenticates based on C-MAC, the concept of Freshness Value is introduced.There is a Master ECU that controls the Freshness Value for the entire node

(Detailed information will be provided in the future.)

There is a Master ECU that controls the Freshness Value for the entire node.

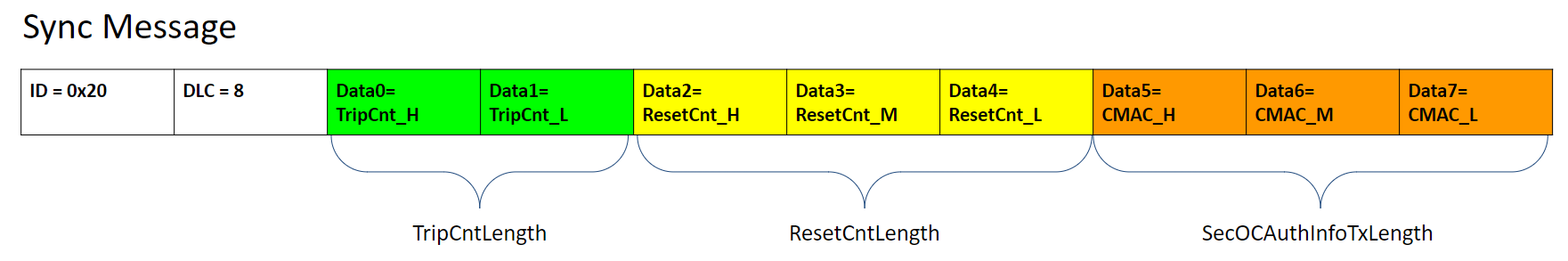

1.1. Sync Message

This is a message sent to synchronize the Freshness Value of the Master ECU. The Sync Message contains the most recent Freshness Value. Every node that receives this Sync Message updates its information accordingly for synchronization.

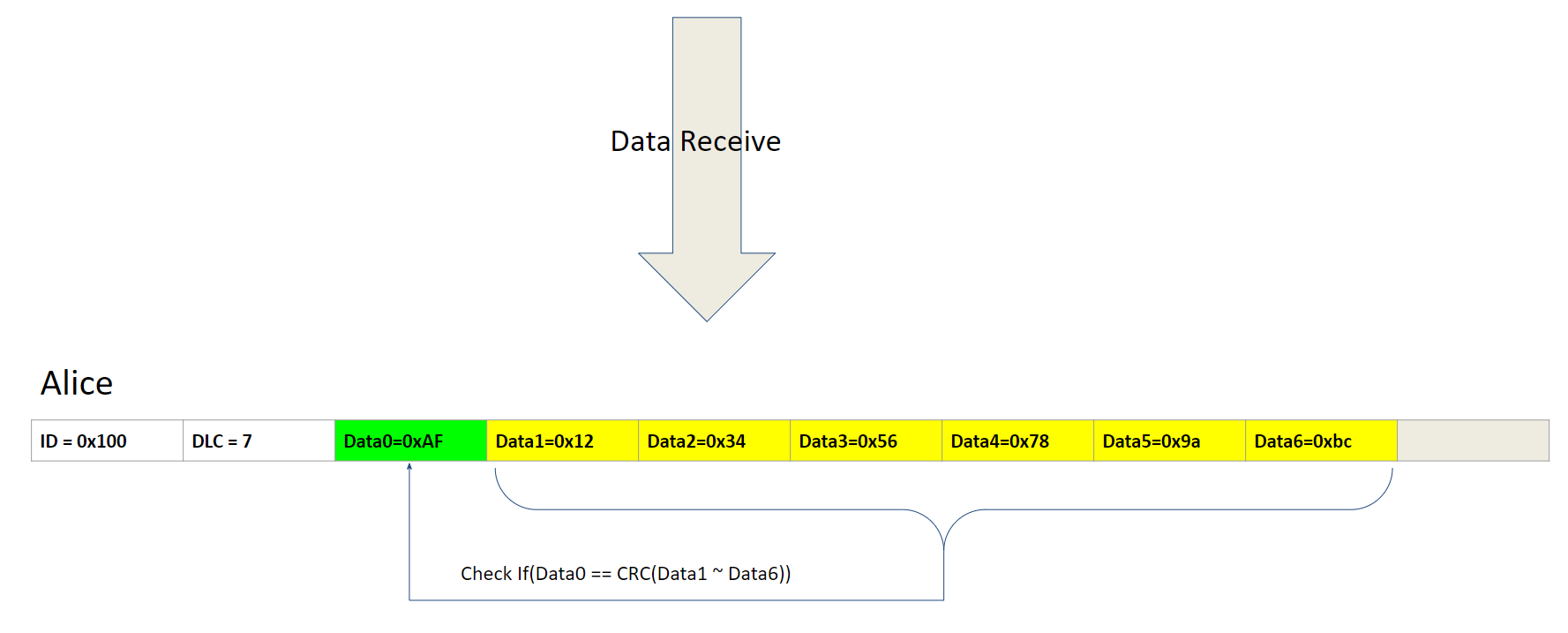

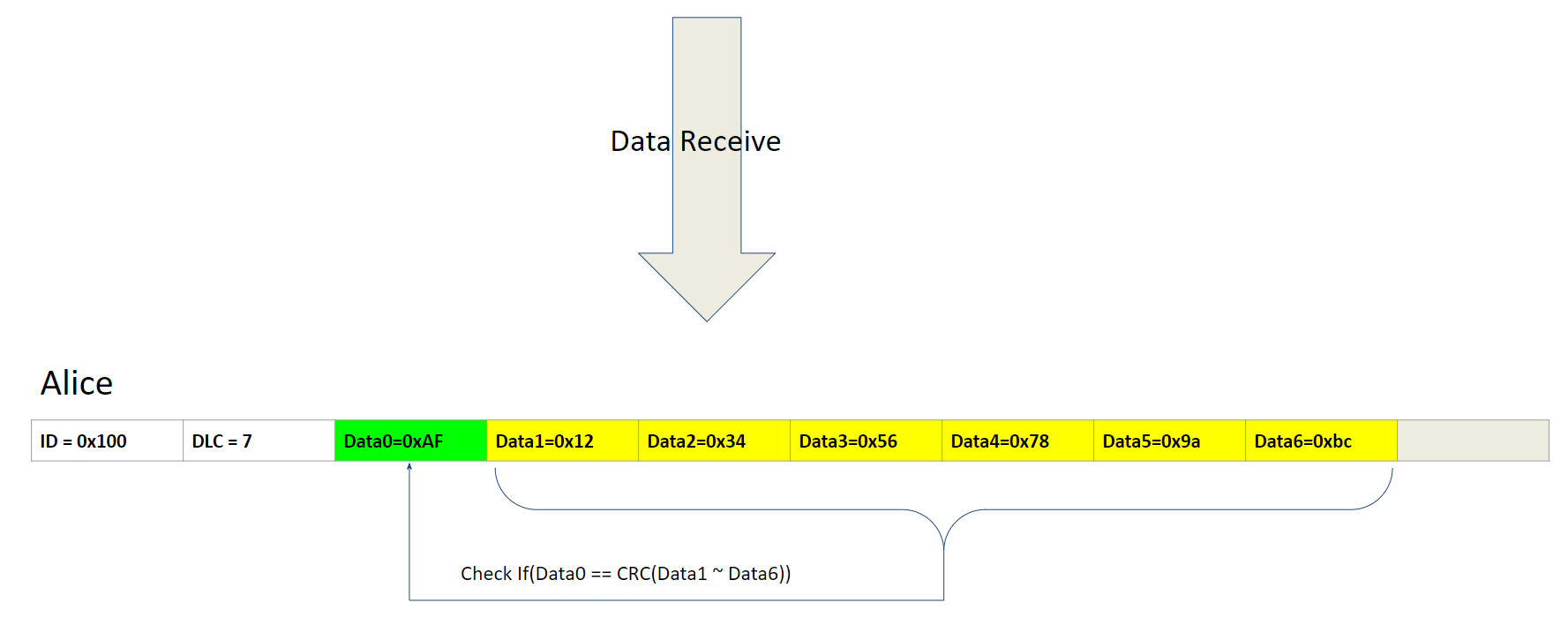

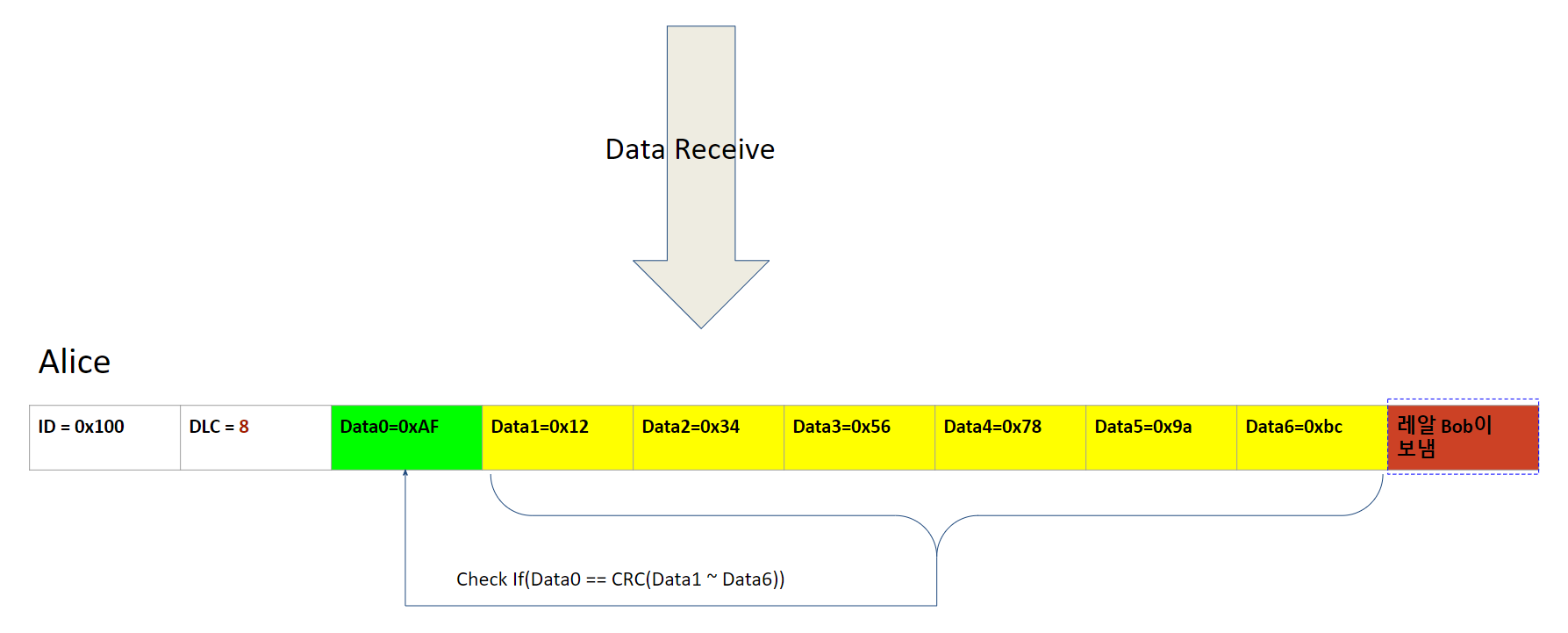

2. Secure Message Sender ECU

This is the ECU responsible for sending secure messages.

Therefore, it holds the secure message to be transmitted.

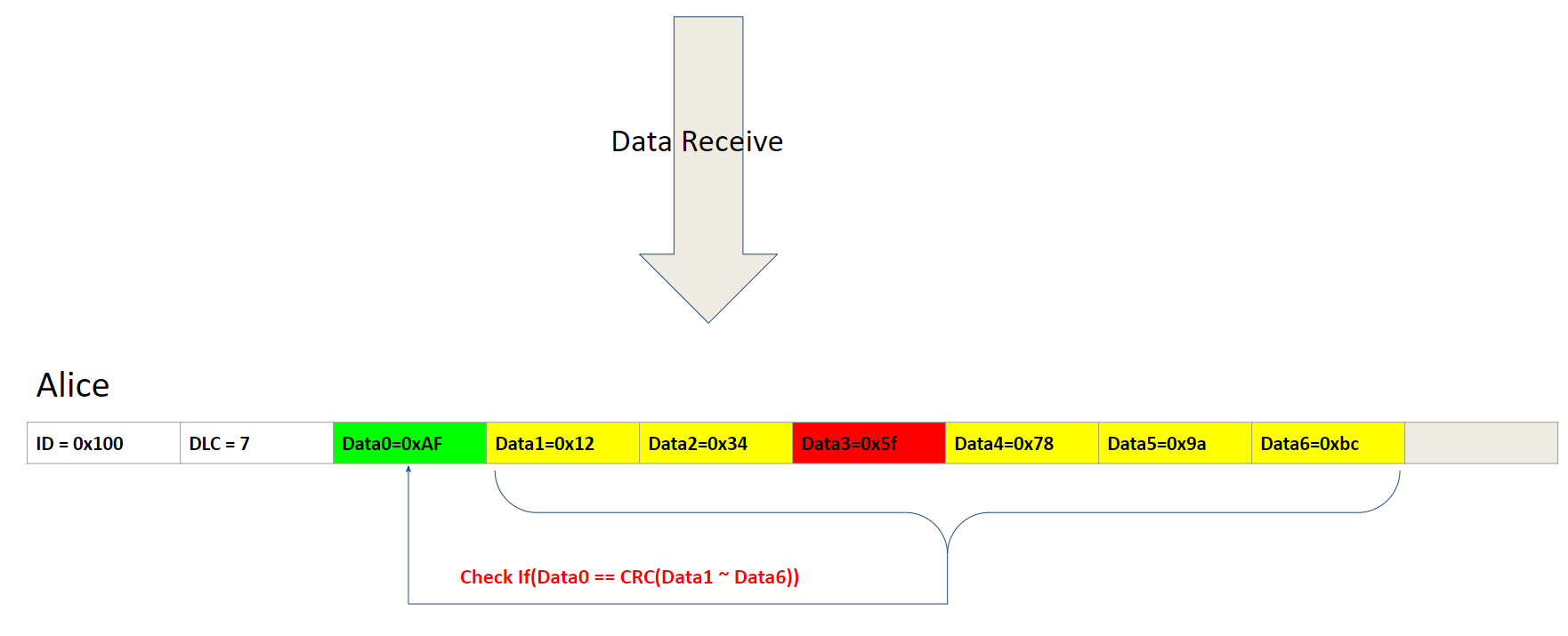

3. Secure Message Receiver ECU

This is the ECU that intends to receive secure messages.

When a secure message is transmitted by the sender, this ECU plays the role of receiving it.

4. Freshness Value (Fv)

The Freshness Value is a crucial and somewhat complex concept in SecOC.

Based on my understanding from Autosar SecOC SWS, there seem to be around four necessary concepts of Fv.

Due to the complexity of the concepts, let's start by explaining the Fv concept from the perspective of the Receiver ECU.

4.1. Latest Fv

|

The Sync Message sent periodically by Fv Master contains information known as the Trip Counter and Reset Counter.

- Trip Counter : Increase by 1 every new ignition cycle

- Reset Counter : Increase by 1 every a sync message is sent base on it's own period

Upon receiving the Sync Message, the remaining ECUs store this information in the Latest Fv.

4.2. Recv Fv

|

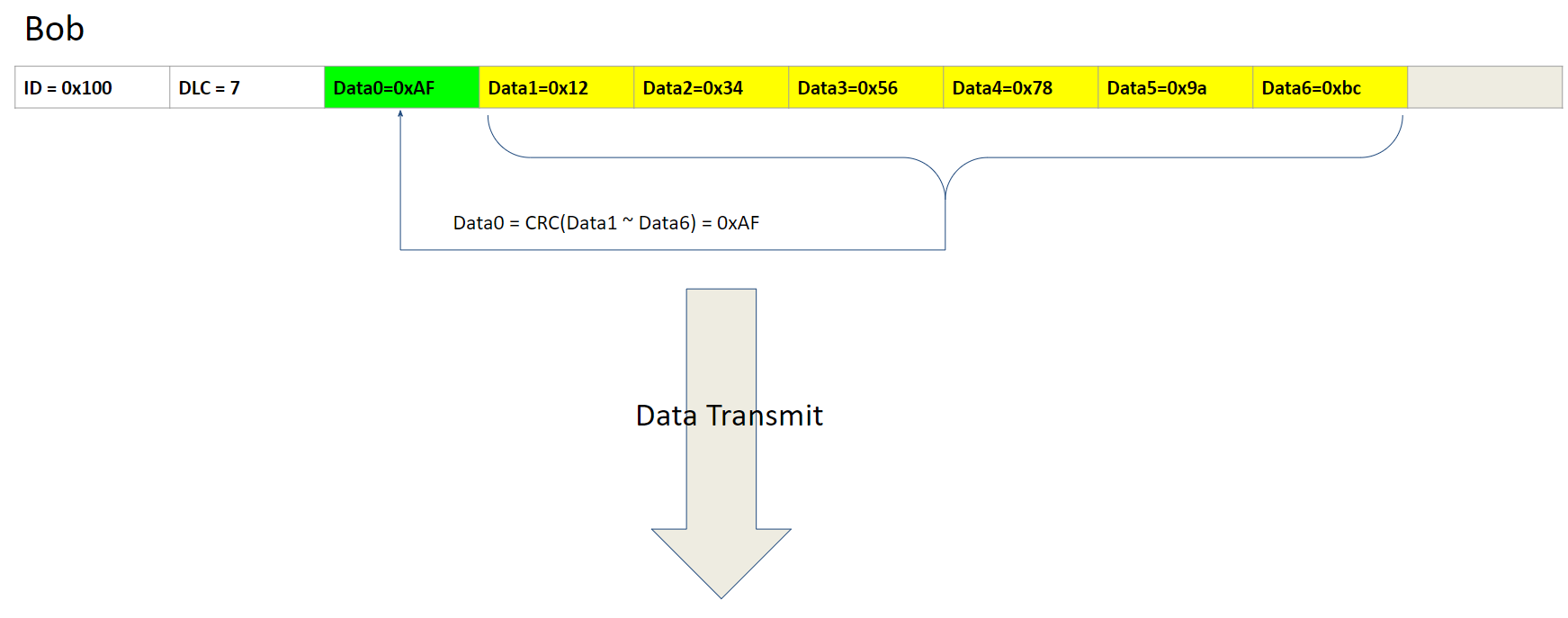

The Secure Message includes information called Truncated Fv, which is a subset of the Freshness Value sent by the Sender.

The receiving side stores this value in the Recv Fv upon reception.

4.3. Construct Fv

|

Since Recv Fv is a truncated value, the process of generating the Full Fv based on this value is required. This is referred to as Construction, and during Construction, information from Recv Fv, Previous Fv, and Latest Fv is all necessary. The resulting value from this process is temporarily stored in Construct Fv.

4.4. Previous Fv

|

Using ConstructFv, the received Secure Message is verified (C-MAC Verification). If the verification is successful, ConstructFv is then stored in Previous Fv.

Today, we briefly introduced the characters in SecOC. How was it?

If there are still confusing parts, following the upcoming posts should eventually make things clearer, and you'll likely find it wasn't as complicated as it seemed.

All right, I'll step back for today and be back soon~.

'CyberSecurity > SecureOnCAN[Eng]' 카테고리의 다른 글

| 6. Recv Secure Message (0) | 2023.12.17 |

|---|---|

| 5. Send Secure Message (0) | 2023.12.15 |

| 4. Freshness Value - Secure Message Sender Side (0) | 2023.12.09 |

| 3. Sync Message (0) | 2023.12.09 |

| 1. Secure On CAN Over View (0) | 2023.12.09 |